Công ty bảo mật Trend Micro đã phát hiện ra một số ứng dụng tối ưu hóa và tiện ích nằm trong Cửa hàng Google Play có thể tải tới 3.000 biến thể phần mềm độc hại khác nhau trên điện thoại bị nhiễm.

Các ứng dụng này đã được cài đặt tổng cộng 470.000 lần. Google đã xóa các ứng dụng độc hại này khỏi Play Store mặc dù vẫn có thể được cài đặt lại trên điện thoại Android.

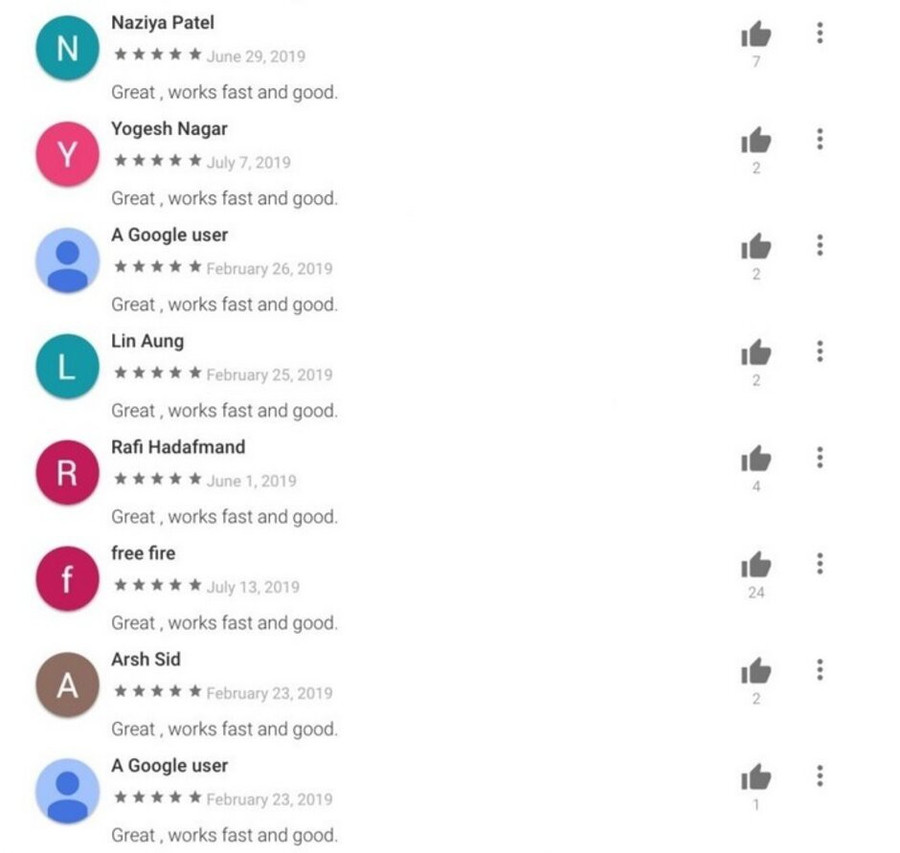

Để tránh cài đặt phải những ứng độc hại trên Android, bạn nên xem qua phần nhận xét trong Cửa hàng Google Play trước khi cài đặt ứng dụng từ nhà phát triển không rõ danh tính.

Bằng cách này, bạn có thể tìm thấy cờ đỏ từ người dùng Android cảnh báo tránh xa. Tuy nhiên, những kẻ xấu đã phát triển phần mềm độc hại - sử dụng các chương trình này để chiếm quyền điều khiển thiết bị bị nhiễm và đăng các đánh giá tích cực cho các ứng dụng này.

Ảnh chụp màn hình từ một trong các ứng dụng cho thấy các bình luận tích cực từ những người dùng khác nhau, nhưng đều có cùng một nội dung. Nếu bạn thấy điều tương tự như thế trong phần bình luận, đừng cài đặt ứng dụng đó.

Các ứng dụng này cũng có thể chạy quảng cáo và đưa ra yêu cầu trên thiết bị bị nhiễm với nội dung nhấn vào, nhờ vậy nên hoàn thành mục đích của tội phạm đứng sau các doanh nghiệp được trả tiền để thực hiện điều này.

Phần mềm độc hại còn có khả năng đăng nhập vào tài khoản Google và Facebook của nạn nhân.

3.000 biến thể của phần mềm độc hại hoặc virus nguy hiểm ngụy trang thành các ứng dụng hệ thống để không có biểu tượng nào trong launcher hoặc danh sách ứng dụng. Do đó, người dùng thậm chí có thể không biết rằng điện thoại của mình bị nhiễm. Vì vậy việc gỡ cài đặt ứng dụng sẽ khá khó khăn.

Các ứng dụng còn lừa người dùng kích hoạt một số quyền của Android và vô hiệu hóa Google Play Protect - giúp quét phần mềm độc hại trên ứng dụng Google Play Store trước khi được cài đặt.

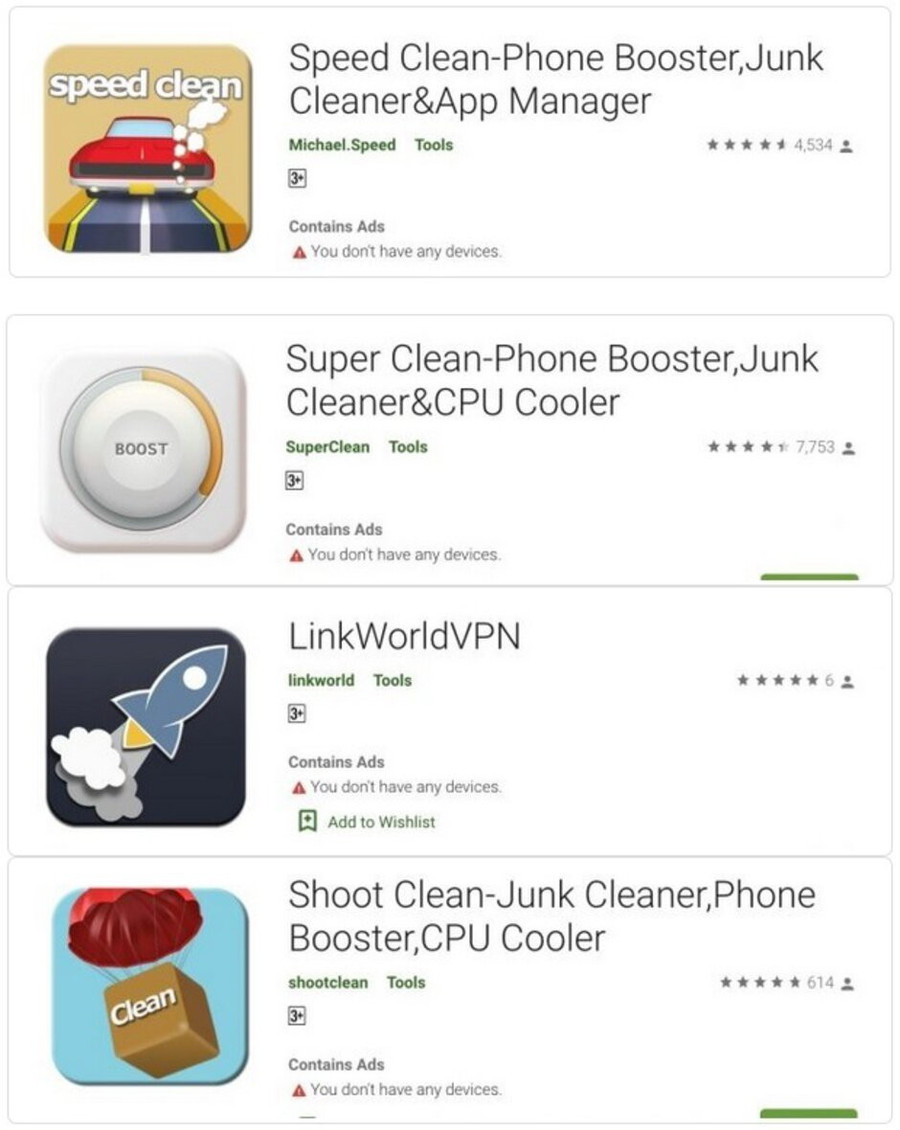

Các quốc gia bị ảnh hưởng nhiều nhất là Nhật Bản, Israel, Đài Loan, Hoa Kỳ, Ấn Độ và Thái Lan. Các ứng dụng này bao gồm:

| Tên ứng dụng | Tên gói | Lượt cài đặt |

| Shoot Clean-Junk Cleaner,Phone Booster,CPU Cooler | com.boost.cpu.shootcleaner | 10.000+ |

| Super Clean Lite-Booster, Clean&CPU Cooler | com.boose.superclean.cpucool.lite | 50.000+ |

| Super Clean-Phone Booster,Junk Cleaner&CPU Cooler | com.booster.supercleaner | 100.000+ |

| Quick Games-H5 Game Center | com.h5games.center.quickgames | 100.000+ |

| Rocket Cleaner | com.party.rocketcleaner | 100.000+ |

| Speed Clean-Phone Booster,Junk Cleaner&App Manager | com.party.speedclean | 100.000+ |

| Rocket Cleaner Lite | com.party.rocketcleaner.lite | 10.000+ |

| H5 gamebox | com.games.h5gamebox | 1.000+ |

| LinkWorldVPN | com.linkworld.fast.free.vpn | 1.000+ |

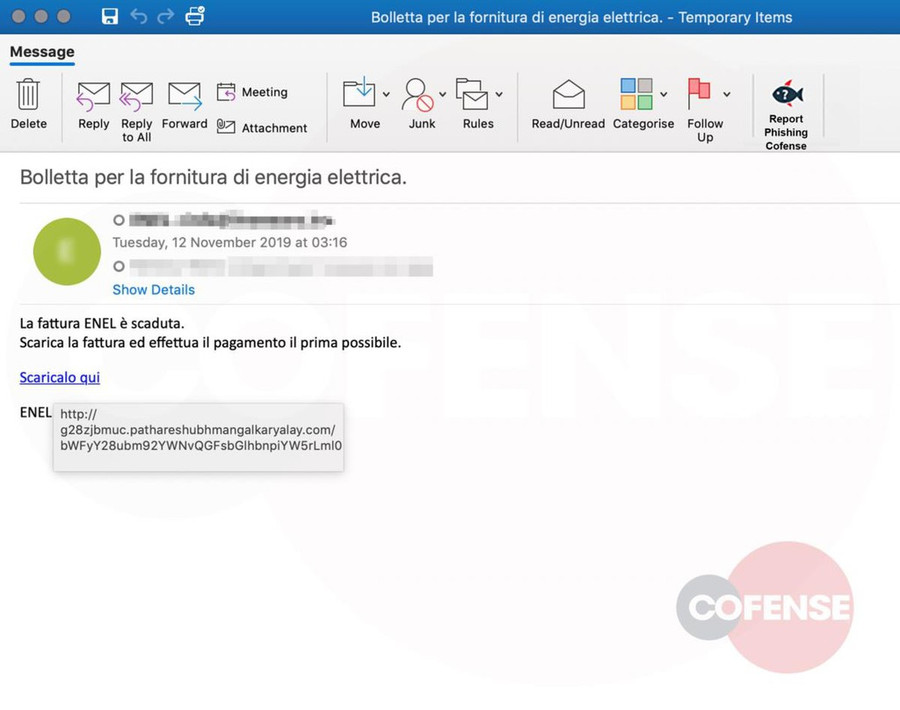

Một báo cáo của Cofense tiết lộ rằng một trò lừa đảo khiến người dùng Android không biết mình đã tải xuống các ứng dụng có chứa phần mềm độc hại có tên là Anibus. Kẻ xấu sẽ gửi các email với tệp đính kèm là hóa đơn giả cho phép tải xuống.

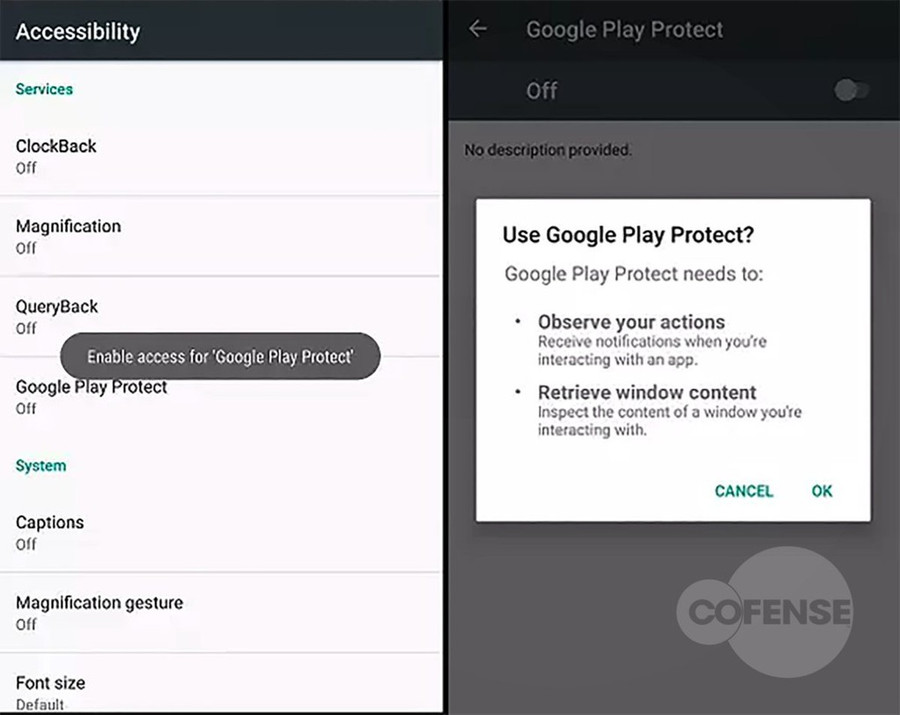

Nhưng khi tải xuống thì tệp này thực chất là bộ cài APK được sử dụng để cài đặt các ứng dụng Android có chứa phần mềm độc hại. Khi mở tệp, người dùng được yêu cầu kích hoạt chế độ Google Play Protect giả do chính hacker tạo ra.

Thực chất rằng khi người dùng kích hoạt, Google Play Protect giả sẽ cấp 19 quyền mà ứng dụng yêu cầu đồng thời vô hiệu hóa Google Play Protect thật.

Phần mềm độc hại sau đó quét một thiết bị bị nhiễm để tìm xem có cài đặt bất kỳ ứng dụng tài chính và ngân hàng nào không. Nếu một trong những ứng dụng này được tải trên điện thoại, khi người dùng mở chương trình, trang đăng nhập giả sẽ được hiển thị cho phép kẻ tấn công đánh cắp mật khẩu để truy cập các phần mềm này.

Những việc khác mà Anubis có thể làm bao gồm chụp ảnh màn hình, thay đổi cài đặt, mở và truy cập bất kỳ URL nào, ghi âm, thực hiện cuộc gọi, đánh cắp danh sách liên lạc, gửi, nhận, xóa văn bản, khóa thiết bị, nhận vị trí của người dùng qua GPS, tìm kiếm hoặc mã hóa tệp trên thiết bị và ổ đĩa ngoài, lấy các lệnh điều khiển từ xa từ Twitter và Telegraph, hiện lớp phủ trên màn hình và đánh cắp ID của một thiết bị cụ thể.

Khi hacker đã đạt được ý muốn với thiết bị bị nhiễm, hắn có thể từ xa "phá hủy" chiếc điện thoại của bạn.

Một nhà nghiên cứu của công ty bảo mật Cofense đã viết: "Ví dụ, một khi kẻ tấn công đã thu hoạch và khai thác tất cả các thông tin, danh bạ, email, tin nhắn, ảnh nhạy cảm,… Họ có thể chọn mã hóa điện thoại để đòi tiền chuộc hoặc đơn giản là phá hủy điện thoại một cách ác ý".

Người dùng smartphone cần hạn chế cài đặt những ứng dụng không rõ nhà phát triển để tránh các tình trạng nêu trên. Và nếu nhận được email hoặc tin nhắn văn bản yêu cầu tải xuống hóa đơn dưới dạng tệp đính kèm, nên cẩn thận xác nhận với phía công ty xem đây có phải là thật hay không.