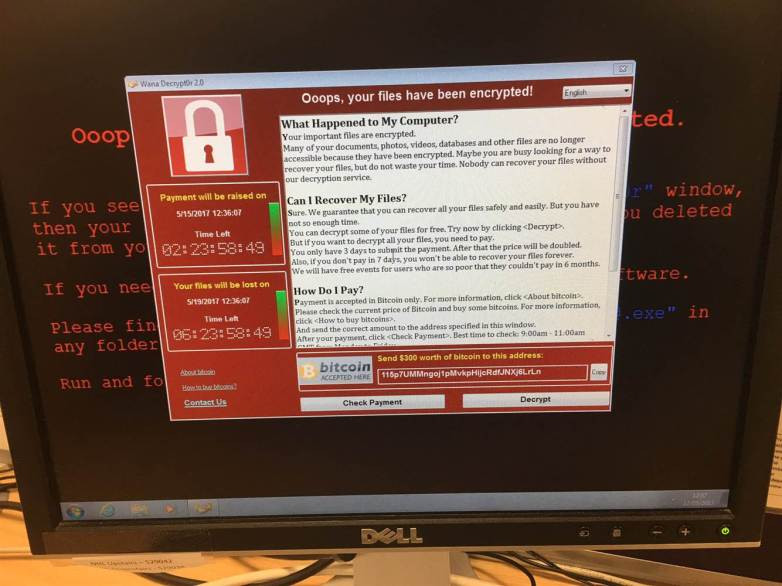

Cách đây khoảng 1 tuần, WannaCry bùng phát và gây ra hàng loạt vụ tấn công đòi tiền chuộc ở quy mô toàn cầu. Theo thống kê mới nhất, đã có hơn 237.000 máy tính ở trên 150 quốc gia bị lây nhiễm.

Khi mã độc tống tiền này lây nhiễm mạnh nhất, chuyên gia bảo mật 22 tuổi có tên Marcus Hutchins đã phát hiện ra trong WannaCry có một "kill switch".

Đây là "công tắc" dùng để vô hiệu hóa mã độc, từ đó ngăn chặn sự lây lan của nó. Hutchins đã tiến hành đăng ký tên miền cho trang web dùng kích hoạt "kill switch", trỏ nó tới server an toàn hơn nhằm tránh tình trạng WannaCry ngày một lan rộng.

Tuy vậy, theo Wired, các hacker đang tìm cách lấy lại tên miền này "bằng bất cứ giá nào". Cụ thể, hacker đang huy động botnet (mạng máy tính được tạo lập từ các máy tính bị nhiễm malware mà hacker có thể điều khiển từ xa) để tấn công DDoS vào tên miền dùng kích hoạt "kill switch".

Điều đáng lo ngại ở đây là việc hacker sử dụng botnet Mirai - một trong những botnet được đánh giá là nguy hiểm, từng tấn công rất nhiều hệ thống máy tính trên thế giới.

"Một vài hacker bí ẩn dường như đang cố gắng kết hợp 2 "dịch bệnh" trên Internet là Mirai và WannaCry để biến chúng thành một đợt tấn công mạng quy mô hơn. Các chuyên gia bảo mật đang tìm cách chống lại điều này. Trong trường hợp không thành công, thế giới có thể phải hứng chịu đợt tấn công mới.

WannaCry sẽ ngừng quét 24 giờ sau khi đã xâm nhập vào máy tính, nhưng nếu máy khởi động lại, nó sẽ tự quét thêm một lần nữa. Nếu tên miền tiêu diệt ransomware này mất đi, mã độc bắt đầu mã hóa dữ liệu và đòi tiền chuộc", Matt Olney, nhà nghiên cứu bảo mật của Cisco, nhận định.

Hiện tại, các chuyên gia bảo mật đang lo ngại WannaCry quay trở lại với những biến thể mới nguy hiểm hơn, nhất là khi hacker loại bỏ "kill switch". Họ đang theo dõi động thái của mã độc tống tiền này, đồng thời đưa ra các công cụ để ngăn chặn và tiêu diệt nó.